事件概述

萬惡的2020剛剛過去,新的一年已經到來。但是,“好景不長”!對于網絡安全生態系統來說,隨著新年一起到來的還有一款名為Babuk Locker的新型勒索軟件,而這款勒索軟件的主要目標是人為網絡攻擊活動中的一些目標用戶或企業組織。

實際上,Babuk Locker是一個新出現的勒索軟件攻擊活動,該活動于2021年初正式啟動,并且已經收集了來自全世界各個國家和地區的一小部分目標用戶名單。

根據安全研究人員的調查發現,從Babuk Locker跟目標用戶談判的數據贖金金額來看,網絡犯罪分子所要求的數據贖金從六萬美金到八萬五千美金不等,支付形式跟以前一樣,還是那個近期出現暴漲的比特幣。

據悉,目前已經有五個已知的受害企業,至少有一個企業同意支付八萬五千美元的贖金。除此之外,Babuk Locker在黑客論壇上發帖稱他們很快將啟動一個專門的數據泄漏站點。

Babuk Locker是如何加密目標設備和數據的呢?

BleepingComputer的研究人員在對每一個Babuk Locker可執行程序進行分析之后,他們發現網絡攻擊者竟然對每一個目標用戶都使用的是定制化的Babuk Locker,其中還包含了硬編碼擴展名、數據贖金通知以及一條Tor目標用戶URL地址。

安全研究專家Chuong Dong也對這款新型的勒索軟件進行了分析,根據他的發現,Babuk Locker這款勒索軟件的編碼其實是非常業余的。話雖如此,但這款勒索軟件仍然具備安全加密以及防止目標用戶免費恢復自己文件的功能。

安全研究專家Chuong Dong在其發布的安全分析報告中說到:“雖然這款勒索軟件的編碼實現方式非常的業余,但它居然采用了橢圓曲線Diffie-Hellman算法的強加密方案,而這種加密機制迄今已被證明能有效地攻擊許多用戶和公司組織。”

當Babuk Locker勒索軟件啟動之后,網絡攻擊者可以使用一個命令行參數來控制勒索軟件的加密行為,他們可以選擇直接加密網絡共享文件,或直接加密本地文件系統中的數據文件。下面給出的是Babuk Locker勒索軟件控制相關加密行為的命令行參數:

-lanfirst

-lansecond

-nolan

研究人員通過分析發現,Babuk Locker勒索軟件在啟動之后,會終止目標Windows系統中的各種服務和進程,以確保相關文件的打開狀態并防止被加密。在這一步操作中,Babuk Locker勒索軟件會終止的程序包括數據庫服務器、郵件服務器、備份軟件、郵件客戶端和Web瀏覽器等等。

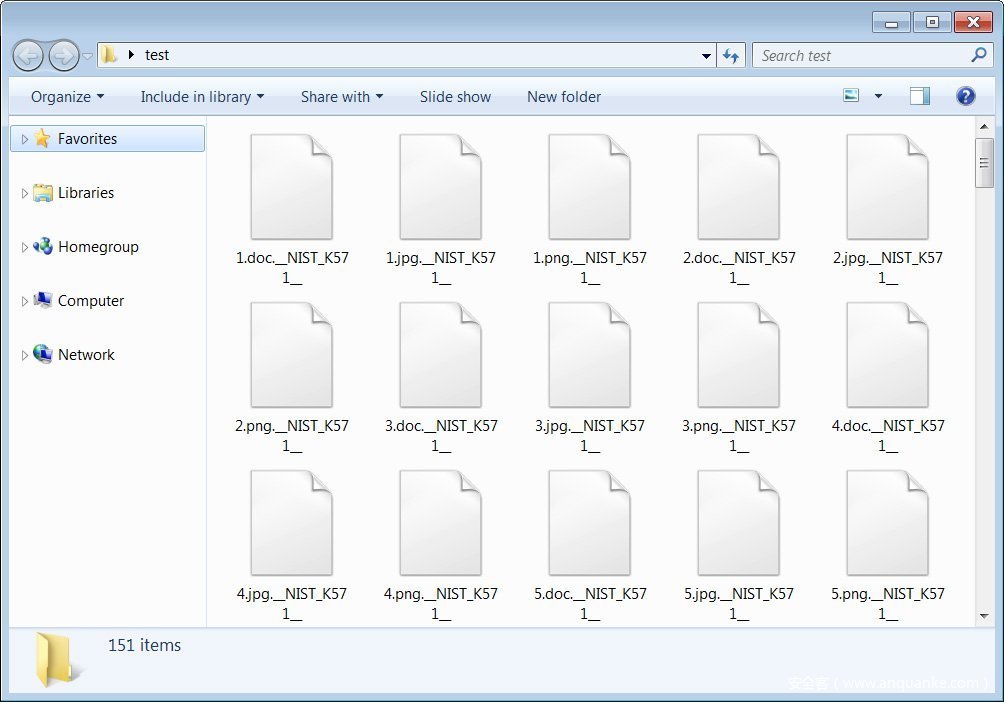

在對目標文件進行加密的時候,Babuk Locker勒索軟件會將硬編碼的擴展名追加到每一個被加密的目標文件中,具體如下圖所示。當前版本的Babuk Locker勒索軟件針對所有目標用戶使用的硬編碼擴展名為“.NIST_K571”:

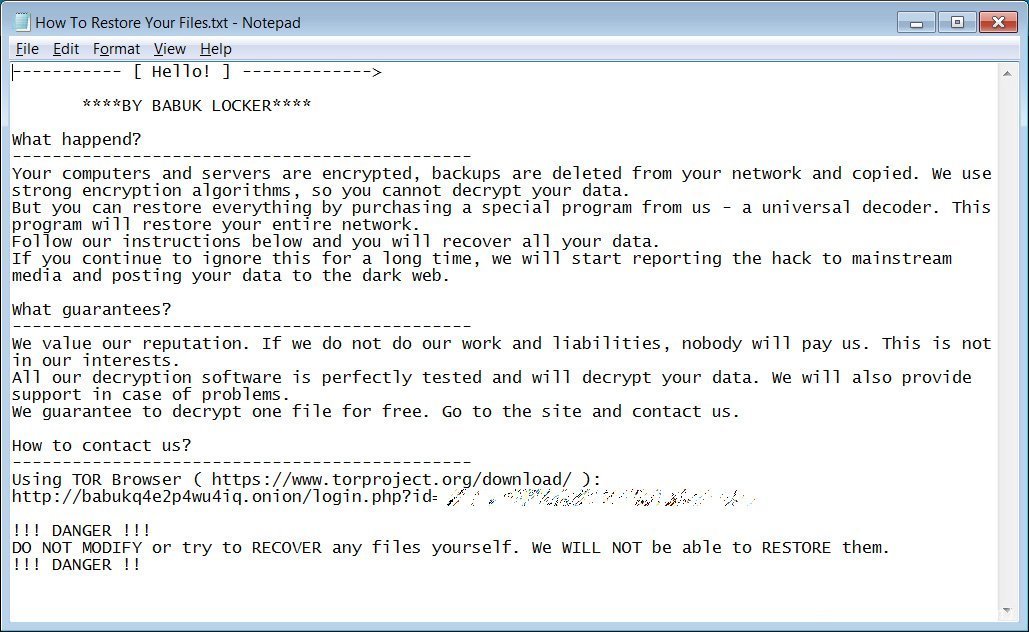

在對目標文件系統進行了加密之后,Babuk Locker勒索軟件會在每一個被加密的文件夾中存放一個名為“How To Restore Your Files.txt”的勒索信息文件,這個勒索信息文件中包含了整個勒索攻擊過程中發生的全部事情的基本信息以及一個指向Tor網站的地址,目標用戶需要通過這個Tor站點來跟勒索軟件攻擊者協商數據贖金的具體金額以及支付方式。

BleepingComputer的研究人員在對Babuk Locker勒索軟件進行分析的過程中,發現有其中一個勒索信息文件中包含了目標用戶的姓名,以及攻擊者在攻擊過程中竊取的未加密文件的截圖,并以此作為證據證明攻擊者已經成功對其進行了攻擊。

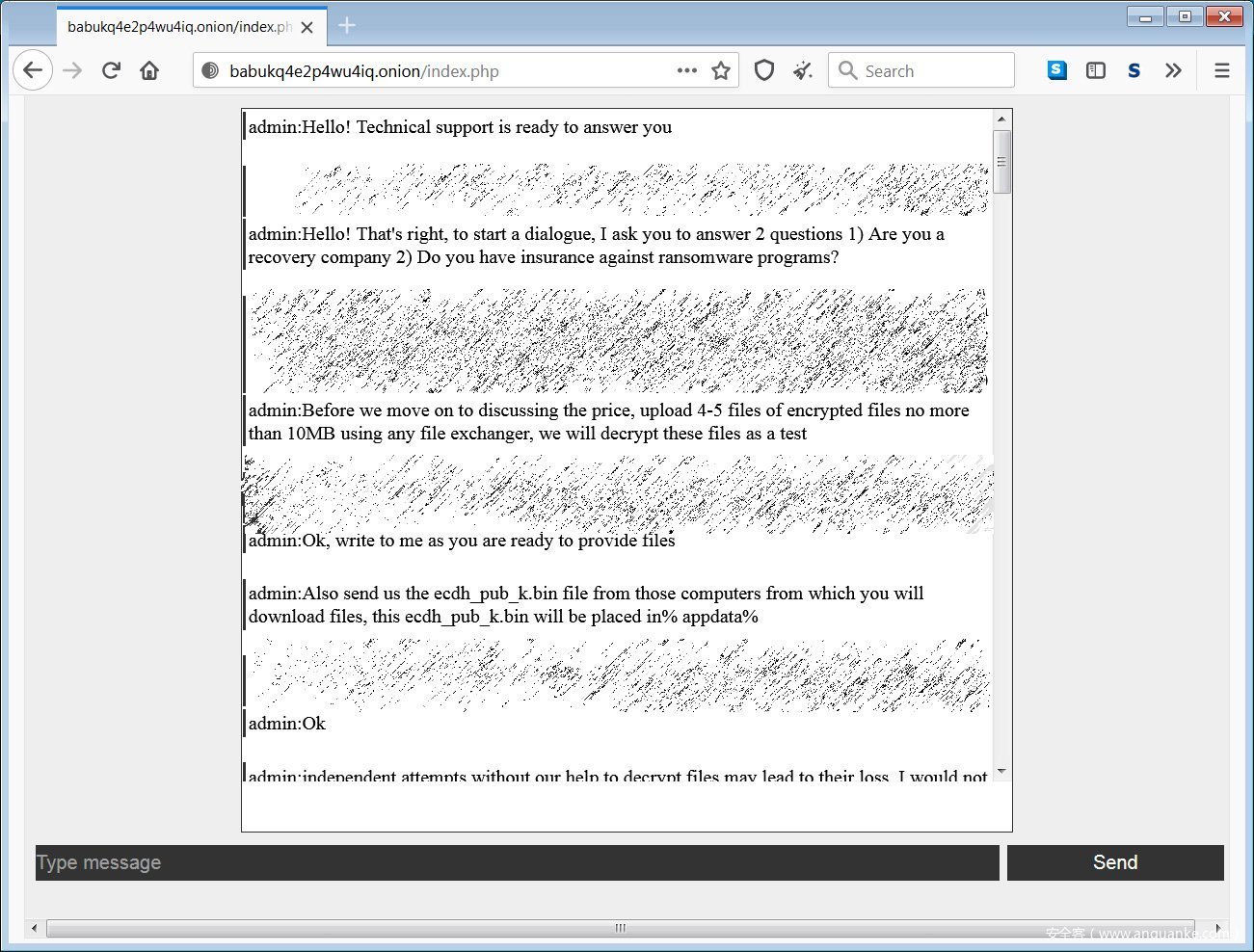

Babuk Locker勒索軟件的攻擊者用于跟目標用戶協商數據贖金的Tor站點比較簡單,只是包含了一個聊天界面,目標用戶可以在這個聊天界面中與勒索軟件攻擊者交談并協商數據贖金。在談判的過程中,勒索軟件攻擊者會詢問目標用戶是否購買了網絡保險,或者是否跟勒索軟件數據恢復公司有合作。下圖顯示的是Babuk Locker勒索軟件攻擊者與目標用戶的Tor聊天記錄:

Babuk Locker勒索軟件攻擊者還會要求目標用戶提供自己的%AppData%\ecdh\u pub\u k.bin文件,而這個文件中包含的是目標用戶的橢圓曲線Diffie-Hellman算法的公共密鑰,這個密鑰將允許攻擊者對目標用戶的文件進行測試解密或提供解密程序。

但不幸的是,這款勒索軟件所使用的ChaCha8和橢圓曲線Diffie-Hellman(ECDH)算法確保了Babuk Locker勒索軟件的“絕對”安全,因此目前還無法免費解密數據。

通過黑客論壇來泄露被盜數據

在勒索軟件攻擊活動中,一種常見的勒索軟件策略是在加密網絡設備之前從目標用戶那里竊取未加密的數據。勒索軟件攻擊者如果采用的是雙重勒索策略的話,那么如果目標用戶拒絕支付贖金,那么他們就會威脅將竊取到的數據公之于眾。

在這種情況下,大多數使用這種策略的勒索軟件活動都會創建一個公開可訪問的勒索軟件數據泄漏站點來發布被盜數據。

不過,Babuk Locker勒索軟件目前已經在利用黑客論壇來泄露他們成功盜取的數據了。目前,已經有五個全球范圍內都著名的受害者了,其中包括:

1、電梯和自動扶梯公司

2、辦公家具制造商

3、汽車零件制造商

4、醫療檢測產品制造商

5、美國的一家空調和供暖公司

而且,其中至少有一個企業同意支付了八萬五千美元的數據贖金。

在這個黑客論壇的其中一篇帖子內,Babuk Locker勒索軟件背后的攻擊者表示,他們很快便會上線一個專門用于發布泄露數據的網站。